В 2018 году в Казахстане начала действовать концепция «Киберщит». Её появлению предшествовало долгое отсутствие интереса к проблеме информационной безопасности, в особенности государственных информационных систем. Прежняя форма регулирования сектора создавала конфликт интересов и поддерживала бездействие правоохранительных органов. Эксперты рассказали Vласти о положении дел в секторе и объяснили почему «Киберщит», решив часть фундаментальных проблем, всё ещё вызывает некоторые вопросы.

В 2017 году, по данным научно-исследовательского института академии правоохранительных органов при Генеральной прокуратуре, в Казахстане было зарегистрировано свыше 1000 киберпреступлений. Их раскрываемость при этом составила не более 3%. По этой причине страна заняла 83 место из 165 в Глобальном индексе кибербезопасности, который составляет Международный союз электросвязи при ООН. Среди стран бывшего СССР позиции Казахстана существенно ниже России (10 место), Беларуси (39 место), Азербайджана (48 место) и Украины (59 место).

Попытки государства купировать эту проблему чаще всего оборачиваются ограничением права на свободу высказывания. Между тем остроту постепенно набирает другая её сторона - степень защищенности государственных информационных систем. По оценке Олжаса Сатиева, президента Центра анализа и расследований кибератак (ЦАРКА), проблемы с ней действительно есть и они довольно серьёзные. А их главная причина - дефицит специалистов. «Хороший специалист по информационной безопасности стоит около 500 тыс. тенге (в месяц - V). Мы понимаем, что зарплатная сетка госорганов зачастую не позволяет платить такие зарплаты, но расследования инцидентов требуют соответствующей квалификации, не ниже уровня хакера. На патриотизме тут далеко не уедешь», - констатирует эксперт.

Глава Казахстанской ассоциации информационной безопасности Виктор Покусов заметил, что последние 10 лет Казахстан оставался пассивным в решении кадрового вопроса: «Хотя у нас была концепция по обеспечению информационной безопасности до 2016 года, но, на мой взгляд, по ней ничего не было сделано. На бумаге всё выглядело супер хорошо, но по факту никаких перемен не случилось». Его слова подтверждает отчёт Международного союза электросвязи за 2015 год. Согласно нему, Казахстан не успел создать основу для реализации международных стандартов информационной безопасности, у страны нет государственной дорожной карты по кибербезопасности, нет стандартов оценки её развития и нет официально признанных программ для обмена опытом между государственным и частным сектором. Ситуацию, по мнению Покусова, облегчает лишь то, что регион остаётся не сильно интересным злоумышленникам, в сравнении с Европой и Россией.

К чему привела слабая защита государственных систем? Прежде всего, отмечает Сатиев, к широкому проникновению вирусов в компьютеры государственных органов. Потенциально это открывает хакерам доступ к большим массивам данных как о государстве, так и о населении. Они могут продаваться как в открытом доступе, так и на закрытых хакерских форумах: «Мы регулярно присутствуем на закрытых площадках, потому что иногда там всплывает информация по Казахстану. За этим действительно важно следить, потому что недавно на одном из них продавались данные министерства обороны Шриланки».

В Казахстане, по словам опрошенных Vластью экспертов, атакам подвергаются как отдельные чиновники, так и различные ведомства с национальными компаниями. Наиболее крупные структуры тоже подвержены им, но информация об этих инцидентах почти не попадает в публичное поле. В числе исключений - случай с сайтом министерства иностранных дел, когда он стал звеном вредоносного ботнета. Основную угрозу эта программа представляла для данных пользователей, но потенциально могла организовать и DDoS-атаку на сайт ведомства усилиями посетителей. Более того, с помощью неё злоумышленники могли получить доступ к серверу самого государственного органа.

Из-за атак подобного рода в продаже могут оказаться личная переписка, записи телефонных разговоров и данные о передвижении людей. В распоряжение хакеров также попадают бухгалтерские балансы, банковская информация, доступ к секретным документам и серверам с большим количеством сайтов. Эти комплекты данных могут использоваться для разного рода правонарушений - от воровства денежных средств и оформления кредитов на третьих лиц, до шантажа и вывода из строя какой-либо инфраструктуры.

ЦАРКА регулярно публикует отчёты о безопасности различных информационных систем и сайтов. Но одним из ярких примеров в практике центра стало обнаружение уязвимости на портале электронного правительства. За день она позволяла скачать с них порядка 40 тыс. документов, а за месяц - почти весь объёма адресных справок, пенсионных сведений и другой информации о пользователях. В центре обнаружили, что брешь действовала на протяжении двух лет, и пока случай не получил резонанс, её даже не пытались закрыть. «У кого-то за это время наверняка могла появиться база по казахстану, которая теперь ждёт своего часа», - полагает Сатиев.

Валерий Блонский, технический директор компании Пацифика - интегратора систем информационной безопасности, вспомнил также о случае взлома бухгалтерского портала Balans.kz. С него были похищены данные порядка 10 тысяч специалистов, которые оценивались по меньшей мере в $10 тыс. Вместе с этим произошла утечка данных из нескольких других государственных сайтов: «По всей видимости, они не представляли большой ценности, но зато сайты были взломаны».

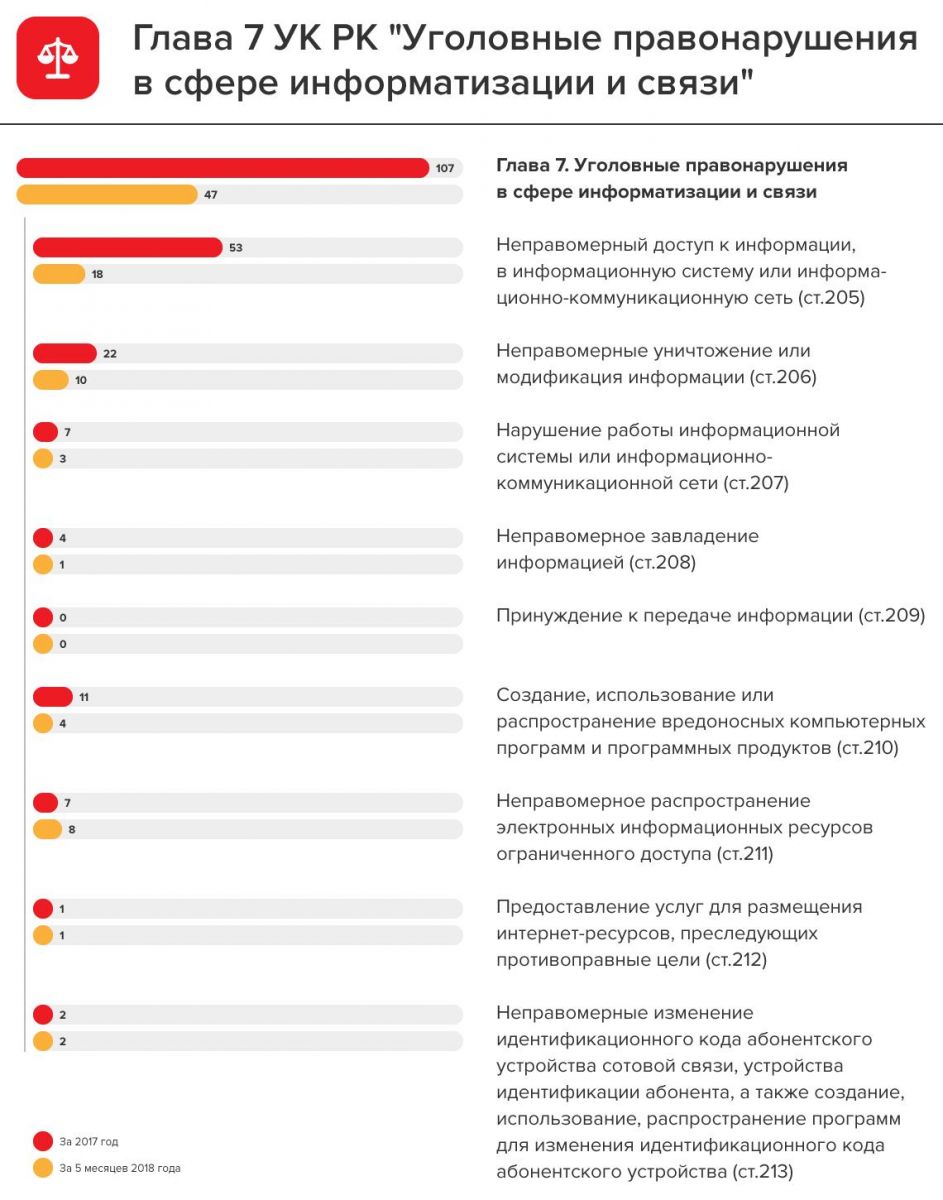

По данным Генеральной прокуратуры, с начала 2017 года по июнь 2018-го в Едином реестре досудебного расследования было зарегистрировано 154 уголовных правонарушения в сфере информатизации и связи. Какая часть из них касалась государственных систем - неизвестно, детальной разбивки ведомство не предоставило. Тем не менее, почти половина из них связана с неправомерным доступом к информации, в информационную систему или инфо-коммуникационную сеть. Другая крупная часть преступлений приходится на неправомерное уничтожение и модификацию информации. Но вопросы о том, как расследуются эти инциденты и какой денежный ущерб они наносят в ведомстве оставили без внимания.

Впрочем, оценить реальный масштаб утечек и их ущерб не представляется возможным, уверен Блонский. «Организации и ведомства, как правило, не заинтересованы в публикации такой информации. Более того, они просто могут об этом не знать. Чтобы подтвердить это, нужно обнаружить утечку и купить данные у того, кто ими завладел. Но в норме этого никто не делает». Сложности здесь, уточнил эксперт, начинаются непосредственно с аудита безопасности, и связаны они с квалификацией и мотивацией специалистов. Довольно часто их работа ограничивается формальной проверкой по чек-листу, тогда как к ней необходимо привлекать хакеров, которые способны провести более глубокий анализ.

Как прежде регулировалась информационная безопасность?

До недавнего времени регулирование информационной безопасности было либо слишком дроблённым, либо слишком централизованным. Примером последнего Сатиев назвал локализацию этих функций наравне с функциями оператора IT в министерстве информации и коммуникаций. Это вылилось в конфликт интересов: Мининформации сам развивал электронное правительство и сам же, с помощью комитета информационной безопасности и Государственной технической службы (ГТС), обеспечивал безопасность систем.

«Понятно, что в таких условиях информация об уязвимостях не выходила за пределы министерства и начался застой безопасности. Эту работу взялись делать мы, показывая таким образом несовершенность существующей системы. Потому что миллионные затраты на повышение безопасности не давали результатов и eGov продолжал оставаться уязвимым», - констатировал руководитель ЦАРКА.

Что же касается законодательной стороны, то закон о персональных данных, по словам Покусова, был принят в Казахстане ещё в 2013 году. Он предусматривал и уголовную, и административную ответственность за нарушения, определяя при этом единые требования к обеспечению информационной безопасности. Но к сегодняшнему дню, по оценке эксперта, неисполнение закона довело сферу до критической точки. В первую очередь проблема возникла из-за отсутствие уполномоченного органа, который следил бы за его реализацией. Нарушения регистрировались только если пользователь сам обнаруживал их и добивался отклика правоохранительных органов.

Ответственной же за инциденты, по его мнению, должна быть Генеральная прокуратура: «Но тут важно понимать, что они делают с поступающими заявлениями. С высокой долей вероятности они высылают их другому ведомству, которое, в свою очередь, пишет в ответ о своей некомпетентности. Наказания за это никакого нет, и это одна из причин, почему закон не работает и почему ситуация с защитой данных такая, какая есть. Без контроля этот сектор не начнёт развиваться».

Частный сектор в этих условиях тоже не смог себя проявить. Сатиев пояснил, что конъюнктура рынка информационной безопасности склонна оставлять в живых только компании, продающие чужие услуги и оборудование, чей штат редко превышает 5 человек. С таким описанием ситуации согласился и Покусов, подчеркнув, что если покупатели их услуг никак не разбираются в предмете, то рискуют выбросить деньги в пустоту: «Зачастую такие продавцы услуг лишь стандартно настраивают системы защиты, совершенно не учитывая специфику их клиента. И если не изменять систему образования, то мы только укрепим существующую тенденцию - специалисты будут учиться только коммерческим навыкам, а не научным».

Сейчас расширение штата и его обучение тянут компании ко дну, говорит Сатиев. Однако ЦАРКА, по его словам, остаётся редким примером обратного: в компании работает 35 человек и это только технические специалисты - все непрофильные задачи отдаются другим фирмам: «Мы планово-убыточны, и сейчас наши убытки превысили стоимость элитного коттеджа в центре Астаны. Вся получаемая прибыль тратится на команду. Потому что только профильная переподготовка одного выпускника IT-вуза занимает полгода и 1 млн. тенге».

На такие риски мало кто готов решиться из-за малой ёмкости рынка, полагает руководитель центра. Если в практике развитых стран на безопасность приходится 10% рынка информационных технологий, то в Казахстане только 3% при его относительно небольшом размере и слабом росте. Тем не менее, накопленный за годы развития IT-отрасли дефицит финансирования сейчас должна восполнить программа «Киберщит», бюджет которой только в этом году составляет порядка 71 млрд тенге. Одновременно с этим она должна решить и многие другие проблемы сектора.

«Киберщит»

ЦАРКА считает концепцию «Киберщит» важной инициативой, которая, впрочем, не сразу вызвала отклик у ответственного за неё министерства оборонной и аэрокосмической промышленности (МОАП). Прежде всего она опережала понимание нижестоящих чиновников, заметил Сатиев. Но его центр стал писать множество писем в администрацию президента, в которых не только отстаивал её важность, но и критиковал нынешнее нормативное оформление.

«Мы жёстко бились за каждый пункт концепции Киберщита, не пропуская промежуточную редакцию с позиции участника общественного совета МОАП. Документ был очень сырым, многие вопросы не вошли в него и за это приходилось бороться с разработчиками. На нас злились, просили ускориться, даже угрожали ухудшением отношений, так как исполнение было «на особом контроле», а выделенное на это время истекало», - поделился Сатиев.

По итогу документ изменил институциональный дизайн: Государственная техническая служба, ответственная за контроль информационной безопасности, была передана в Комитет национальной безопасности. Это позволило устранить прежний конфликт интересов, и теперь ГТС может спокойно предъявлять какие-либо требования Мининформации. Министерство оборонной и аэрокосмической промышленности, в свою очередь, помимо регуляторных прав получило и комитет информационной безопасности, который прежде был в подчинении Мининформации.

В ответ на запрос Vласти в МОАП рассказали, что контролировать информационную безопасность ведомство будет в «соответствии с предпринимательским кодексом по соблюдению требований в сфере обеспечения информационной безопасности». В качестве же профилактических мер министерство совместно с Комитетом национальной безопасности проводит ситуационные игры с участием госорганов и подведомственных организаций.

На них, как объяснили в МОАП, отрабатываются вопросы оповещения, взаимодействия, алгоритмы действий по реагированию на различные информационные инциденты: «Кроме того, утверждены рекомендации по исполнению Единых требований в области информационно-коммуникационной инфраструктуры и обеспечения информационной безопасности, утверждённые постановлением правительства Казахстана от 20 декабря 2016 года».

Кадровая же проблема - по оценке ведомства, стране требуется порядка 32 тыс. специалистов по информационной безопасности - будет решаться через утверждение профстандарта, распределение грантов и повышение квалификации действующих специалистов. Профстандарт включает в себя описание трудовых функций и навыков по 5 профессиям: от инженеров до аудиторов информационной безопасности. На основании него высшие и средне специальные учебные заведения разрабатывают учебные программы и методические материалы. Утверждены они должны быть до 31 июля 2018 года.

Что касается грантов, то на бакалаврскую программу «Системы информационной безопасности» в 2018-2019 учебном году выделяются дополнительные 355 стипендий, на аналогичную магистерскую программу - 150 стипендий, на программу докторантуры - 5. Подготовку кадров по этой специальности сейчас ведут 7 высших учебных заведений, а общее количество обучающихся в них составляет 926 человек. При этом на 2018 – 2021 учебные года количество грантов на группу специальностей «Военное дело и безопасность» будет увеличено до 500.

Повышение квалификации, в свою очередь, проводится на базе Академии государственного управления при президенте Казахстана. В середине апреля в ней организовали базовый курс по кибербезопасности для 30 госслужащих, которые в течение 40 академических часов знакомились с опытом местных специалистов и экспертов МГУ имени Ломоносова. В качестве программы профессиональной переподготовки академия планирует ввести курс «Основы кибербезопасности», который рассчитан на 6 академических часов и может охватить примерно 525 человек. Вместе с ним учебное заведение планирует провести и курс «Кибербезопасность. Политика и технологии», рассчитанный на 24 академических часа и 30 человек.

Наблюдая за первыми шагами регулятора Покусов не сомневается, что «Киберщит» будет реализован. Однако он опасается, что без тщательного обдумывания многие действия не принесут эффекта. «Дали, к примеру, деньги на образование. Сейчас планируют, что до конца года у нас по всей стране откроются курсы повышения квалификации, везде в школах начнут преподавать информационную безопасность. Но вопросы о том, кто будет их учить и по какой программе остаются открытыми. У нас почти нет специалистов, которые могут это делать». Его ассоциация пытается помогать в этом, чтобы не допустить разношёрстной и слабой подготовки, но вся эта активность, по словам эксперта, требует не одного года работы.

Тем не менее, одним из главных отраслевых преимуществ «Киберщита», по мнению Сатиева, является создание реестра местных поставщиков услуг и программного обеспечения. Помимо этого, казахстанское юрлицо с качественными услугами будет иметь преимущество перед иностранным. Уже сейчас на рынке представлены несколько решений по предотвращению утечек информации, которые имеют привилегии относительно иностранных аналогов.

«Понятно, что в первые 2-3 года наши решения будут копией иностранных, но исходные коды все равно придётся передать локальной компании. В последующем доля отечественного содержания будет постепенно увеличиваться, так как все условия для этого созданы», - полагает руководитель ЦАРКА. Информационная безопасность, убеждён он, особая и интимная сфера каждой страны, поэтому участие иностранцев в ней должно быть ограничено. Это поможет развитию локальных решений и создаст базу для подготовки и трудоустройства специалистов.

Для Казахстанского рынка информационной безопасности бюджет «Киберщита» огромный, считает Блонский. Однако мало кто из исполнителей программы понимает, как его осваивать и что с ним делать. Сложность здесь заключается всё в тех же зарплатах - квалифицированные специалисты стоят выше рынка. Государство не сможет удовлетворить их требования, поскольку тогда ему придётся увеличивать доходы и других IT-специалистов, а в бюджетах оно довольно ограничено.

Выход может быть найден в сотрудничестве с частным сектором. Покусов уверен, что одними государственными силами решить все проблемы не удастся: «Если этим будет заниматься только государство, то есть риск, что всё будет делаться для галочки. Я вижу, что государство очень открыто, оно готово к сотрудничеству. Но у них недостаточно людей, чтобы выстроить всю работу. Стоит вовлечь туда частные компании, а те сферы, где есть государственная тайна - просто лицензировать».

Блонский в целом поддерживает идею такого взаимодействия. Но учитывая специфику казахстанской экономики, участники которой тяготеют к монополизации, он опасается, что в секторе информационной безопасности может появиться несколько супер игроков. «Я думаю, что компании на этом рынке нужно развивать не как государственные с большой денежной подушкой, а как боевые единицы. Например, в США есть специальное IT-подразделение ЦРУ, которое формируется иначе, чем коммерческие структуры».

МОАП рассчитывает работать с частным сектором только в части подключения систем мониторинга. В остальном же за информационную безопасность будут отвечать оперативные центры, создаваемые по ведомственному и отраслевому принципу, а также службы реагирования на инциденты. Деятельность последних как раз и будет лицензироваться КНБ.

Но даже если вход в «Киберщит» для частных компаний будет ограничен, они должны искать возможности для самостоятельного развития, настаивает Сатиев. Он хочет появления рынка и не хочет монополии, хотя, по его мнению, пока всё выглядит так, что единственная большая компания тестеров есть только у ЦАРКА. Запрос на услуги организации постоянно растёт и всё чаще ей приходиться отказываться от новых заявок. Чтобы обрабатывать весь поступающий объём, центру нужно, по меньшей мере ещё 65 сотрудников. Но с их наймом и обеспечением есть определённые трудности.

Другая же причина, почему ЦАРКА намерена добиваться расширения рынка - это независимый аудит. «В развитых странах и государственный сектор, и частный бизнес каждый год заказывают услуги у разных компаний - чтобы взгляд на проблемы не был замылен. Потому что после одной проверки могут быть упущены другие бреши. <…> Из-за всей этой кривизны мы взяли на себя проведение крупной международной и бесплатной хакерской конференции. Мы привозим профессионалов из разных концов мира и знакомим участников с мировой практикой решения задач».

Графика Асылхана Назира

- ЦАРКА сообщил об очередной утечке данных казахстанцев

- Хакерская группировка более 2 лет имела полный доступ к критической IT инфраструктуре Казахстана – ЦАРКА

- Министерство цифрового развития и КНБ проведут проверку по утечке персональных данных казахстанцев

- В Казахстане необходимо усилить работу по защите персональных данных граждан, считают в Конституционном совете